1. Evaluación Inicial (Semana 1-2)

Objetivo: Analizar el estado actual de la infraestructura y los procesos.

• Auditoría completa de la infraestructura:

o Inventario de hardware y software (servidores, dispositivos, aplicaciones).

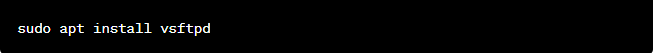

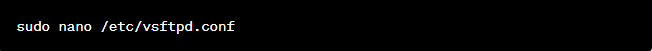

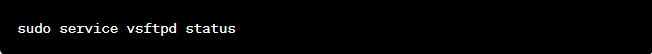

o Documentación de la topología de la red y servicios activos (correo, DNS, FTP, etc.).

o Evaluación de la seguridad actual (firewalls, backups, autenticación, etc.).

• Evaluación de los dispositivos de usuario (PC portátiles):

o Revisar políticas actuales de gestión de dispositivos (MDM, configuraciones de seguridad).

• Entrevistas con equipos clave:

o Entrevista con usuarios para conocer problemas recurrentes.

o Reuniones con otros departamentos para entender las necesidades tecnológicas y prioridades.

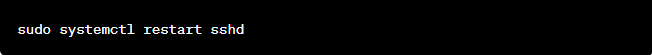

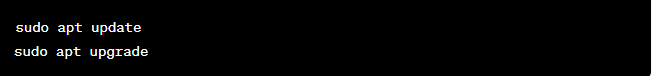

2. Optimización de la Infraestructura (Semana 3-4)

Objetivo: Mejorar la infraestructura para garantizar rendimiento, disponibilidad y escalabilidad.

• Establecer un plan de mantenimiento preventivo:

o Establecer un calendario para actualizaciones de servidores, hardware y software.

o Implementar un sistema de monitoreo continuo de redes y servidores (ej. Zabbix, PRTG).

• Revisar la segmentación de la red:

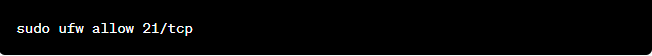

o Configuración de VLANs para separar tráfico crítico (correo, FTP, servidores web).

o Evaluar seguridad perimetral (firewall, DMZ, etc.).

• Revisión de servicios en la nube:

o Asegurar configuraciones de seguridad y rendimiento en los servidores de Cloud (configuración de backups, monitorización).

3. Estrategia de Seguridad (Semana 5-6)

Objetivo: Asegurar los activos y datos de la empresa.

• Implementación de políticas de seguridad:

o Implementar una política de autenticación multifactor (MFA) en servicios críticos (correo, VPN, acceso remoto).

o Realizar auditorías de seguridad para detectar vulnerabilidades y tomar medidas correctivas (penetration testing).

• Plan de backups y recuperación ante desastres:

o Establecer políticas de 3-2-1 (3 copias, 2 soportes diferentes, 1 fuera del sitio).

o Verificar que los backups se estén realizando correctamente.

• Cifrado de datos en reposo y en tránsito:

o Asegurar que todos los datos sensibles estén cifrados (en servidores y dispositivos de usuario).

o Habilitar HTTPS en todas las conexiones web y revisar certificados.

4. Gestión de Dispositivos y Soporte Técnico (Semana 7-8)

Objetivo: Controlar y optimizar los dispositivos de usuario, mejorar la eficiencia del soporte técnico.

• Implementar un sistema de gestión de dispositivos (MDM):

o Desplegar herramientas como Microsoft Intuneo Jamf para gestionar y configurar los portátiles.

• Establecer un procedimiento de entrega y configuración de equipos estándar:

o Crear imágenes estándar de instalación de sistemas operativos y software.

• Optimizar el soporte técnico:

o Establecer un sistema de gestión de ticketseficiente (ej. Zendesk, Freshdesk).

o Mejorar la base de conocimiento interna para que los usuarios resuelvan problemas comunes.

5. Gestión de Servicios Cloud y Web (Semana 9-10)

Objetivo: Asegurar que los servicios web y en la nube sean confiables y seguros.

• Automatización de despliegues y actualizaciones:

o Implementar herramientas de CI/CD (Jenkins, Ansible) para automatizar los despliegues de servicios web.

• Optimizar la gestión de servicios web:

o Asegurarse de que todos los sitios web y servicios estén bajo SSL/TLS.

o Configurar un sistema de monitorización (como UptimeRobot) para verificar la disponibilidad de los servicios.

• Revisión de la arquitectura de Cloud:

o Evaluar y optimizar recursos en la nube, controlando costos y rendimiento.

o Implementar políticas de acceso y control (IAM) en la nube.

6. Desarrollo del Equipo IT (Semana 11-12)

Objetivo: Mejorar la eficiencia y motivación del equipo.

• Revisión de roles y responsabilidades dentro del equipo IT:

o Establecer roles claros para cada miembro del equipo (administrador de sistemas, soporte, seguridad, etc.).

• Plan de formación continua:

o Fomentar que los miembros del equipo se certifiquen (por ejemplo, CompTIA, Cisco, Microsoft).

o Organizar sesiones internas de capacitación sobre nuevas tecnologías.

• Revisión de métricas de desempeño:

o Establecer KPIs (tiempo de respuesta de soporte, disponibilidad de sistemas, etc.).

o Evaluar la efectividad de los procesos de resolución de tickets.

7. Planificación Estratégica y Roadmap (Mes 4 en adelante)

Objetivo: Alinear IT con los objetivos del negocio y prepararse para el futuro.

• Desarrollar una hoja de ruta tecnológica (roadmap):

o Identificar áreas que requieren mejora o actualización (infraestructura, servicios en la nube, etc.).

o Incluir proyectos estratégicos como migraciones a la nube, automatización de procesos, etc.

• Revisión del ROI y TCO:

o Realizar una evaluación continua del coste total de propiedad (TCO) de los sistemas actuales.

o Identificar oportunidades para optimizar el gasto (herramientas, licencias, recursos de hardware).

• Plan de innovación:

o Evaluar nuevas tecnologías emergentes (IA, blockchain, nuevas soluciones en la nube) que puedan beneficiar al negocio.

Documentación y Comunicación

A lo largo de todo el proceso, es clave documentar todos los procesos, cambios y decisiones. Además, realiza informes periódicos a los directivos para mantenerlos informados de los avances, objetivos alcanzados y retos encontrados.

https://fgarciav.com. Javier Viñas